KB5020282 — Bloqueio de conta disponível para administradores locais

Ataques de força bruta são uma das três principais maneiras pelas quais as máquinas Windows são atacadas hoje. No entanto, os dispositivos Windows atualmente não permitem que os administradores locais sejam bloqueados. Isso leva a cenários em que, sem a segmentação adequada da rede ou a presença de um serviço de detecção de intrusões, a conta do administrador local pode ser submetida a ataques ilimitados de força bruta para tentar determinar a senha. Isso pode ser feito usando RDP na rede. Se as senhas não forem longas ou complexas, o tempo que levaria para realizar tal ataque está se tornando trivial com CPUs/GPUs modernas.

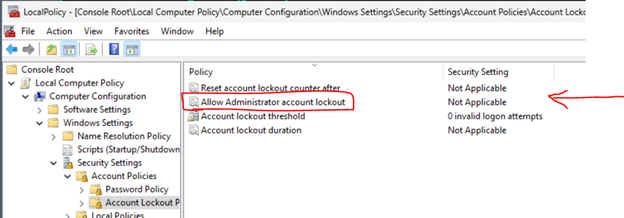

Em um esforço para evitar novos ataques/tentativas de força bruta, a Microsoft está implementando bloqueios de contas para contas do Administrador. A partir das atualizações cumulativas do Windows de 11 de outubro de 2022 ou posteriores, uma política local estará disponível para permitir bloqueios de contas de administradores locais. Essa diretiva pode ser encontrada em Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Account Policies\Account Lockout Policies.

Para as máquinas existentes, definir esse valor para habilitar em máquinas existentes usando um GPO local ou de domínio permitirá a capacidade de bloquear contas do administrador. Esses ambientes também devem considerar a definição das outras três políticas em Políticas de Bloqueio de Contas; a recomendação da Microsoft é linha de base definida para 10/10/10. Isso significa que uma conta seria bloqueada após 10 tentativas fracassadas em 10 minutos e o bloqueio duraria 10 minutos, após o qual a conta seria desbloqueada automaticamente.

Para novas máquinas no Windows 11, versão 22H2 ou quaisquer novas máquinas que incluam as atualizações cumulativas do Windows de 11 de outubro de 2022 antes da configuração inicial, essas configurações serão definidas por padrão na configuração do sistema. Isso ocorre quando o banco de dados SAM é primeiro instanciado em uma nova máquina. Assim, se uma nova máquina foi configurada e, em seguida, teve as atualizações de outubro instaladas mais tarde, ela não será segura por padrão e exigirá as configurações da política acima. Se você não quiser que essas políticas se apliquem ao seu novo computador, você pode definir a política local acima ou criar uma política de grupo para aplicar a configuração desabilitada para “Permitir bloqueio da conta do administrador”.

Além disso, agora a Microsoft está reforçando a complexidade da senha em novas máquinas se uma conta de administrador local for usada. A senha deve ter pelo menos três dos quatro tipos de caracteres básicos (minúscula, maiústo, números e símbolos). Isso ajudará a proteger ainda mais essas contas de serem comprometidas por causa de um ataque de força bruta. No entanto, se você quiser usar uma senha menos complexa, você ainda pode definir as políticas de senha apropriadas em Local Computer Policy\Computer Configuration\Windows Settings\Security Settings\Account Policies\Password Policy.

Microsoft também informou que estará disponível para os seguintes sistemas:

Windows Server 2008 Datacenter ESU Windows Server 2008 Standard ESU Windows Server 2008 Enterprise ESU Windows 7 Enterprise ESU Windows 7 Professional ESU Windows 7 Ultimate ESU Windows Server 2008 R2 Enterprise ESU Windows Server 2008 R2 Standard ESU Windows Server 2008 R2 Datacenter ESU Windows Embedded Standard 7 ESU Windows Embedded POSReady 7 ESU Windows Server 2012 Windows Embedded 8 Standard Windows 8.1 Windows RT 8.1 Windows Server 2012 R2 Windows Embedded 8.1 Industry Enterprise Windows Embedded 8.1 Industry Pro Windows 10 Windows 10, version 1607, all editions Windows Server 2016, all editions Windows 10 Enterprise 2019 LTSC Windows 10 IoT Enterprise 2019 LTSC Windows 10 IoT Core 2019 LTSC Windows Server 2019 Windows 10 Enterprise Multi-Session, version 20H2 Windows 10 Enterprise and Education, version 20H2 Windows 10 IoT Enterprise, version 20H2 Windows 10 on Surface Hub Windows 10, version 21H1, all editions Windows 10, version 21H2, all editions Windows 11 version 21H2, all editions Windows 11 version 22H2, all editions Windows Server 2022.

É importante ressaltar que essas medidas reduzem os ataques de força bruta, em que uma credencial existente poderá ser explorada. Eles recomendam 10 tentativas erradas durante 10 minutos para um bloqueio de 10 minutos, para o usuário comum, numa rede protegida, pode ser interessante para evitar picos de suporte com usuários bloqueados, para máquinas que possam ficar expostas fora de ambientes plenamente controláveis é recomendado fechar a porta via firewall, limitando o acesso, quando isso não é possível, o bom seria utilizar a cada 3 tentativas durante 1h, bloquear por 8h.

Outra questão é que, com um bloco de /64 de IPv6 um atacante poderá trocar de IP muito rapidamente e tentar novamente o ataque, portanto sempre considere utilizar um firewall bloqueando a porta 3389 em qualquer ambiente fora do controle (uma rede wi-fi externa, por exemplo).

Com informações do suporte da Microsoft.